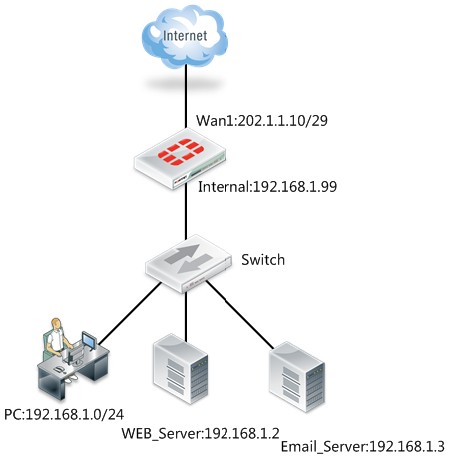

一、组网需求

如下图所示,用户已完成了防火墙基础配置。

现在需要将内网的一台web服务器(192.168.1.2)的80端口映射到外网口的地址(202.1.1.11)的8080端口(内网端口与外网映射端口不一致);

将内网的一台email服务器(192.168.1.3)的25端口映射到外网口的地址(202.1.1.11)的25端口。

案例意义:掌握全新FortiGate的关键功能处理模块的匹配顺序;DNAT>>路由>>安全策略>>源NAT

二、网络拓扑

三、配置要点

1、基础上网配置

2、配置虚拟ip(DNAT)

3、配置安全策略

四、操作步骤

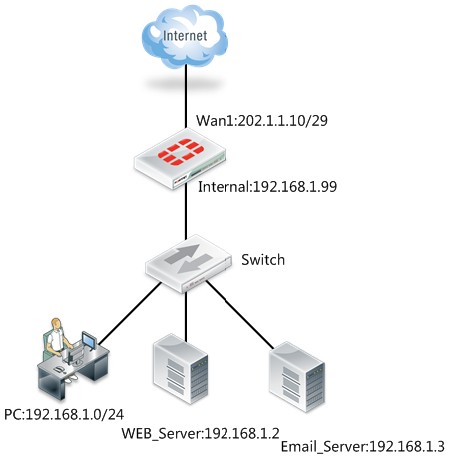

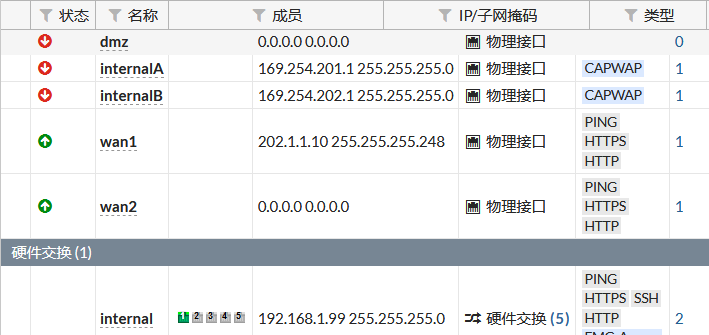

1、基础上网配置

配置详细过程请参照 "路由模式典型功能--单线上网--静态地址线路上网配置"一节:

接口IP如下:

路由配置如下:

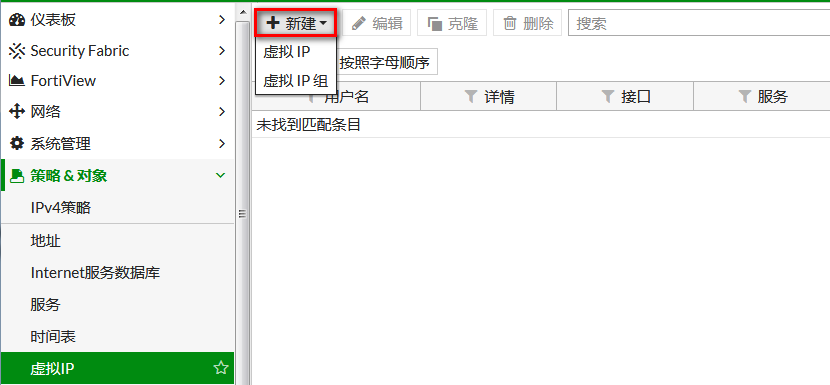

2、配置虚拟IP(DNAT)

进入菜单:策略&对象--虚拟IP, 创建新的VIP。

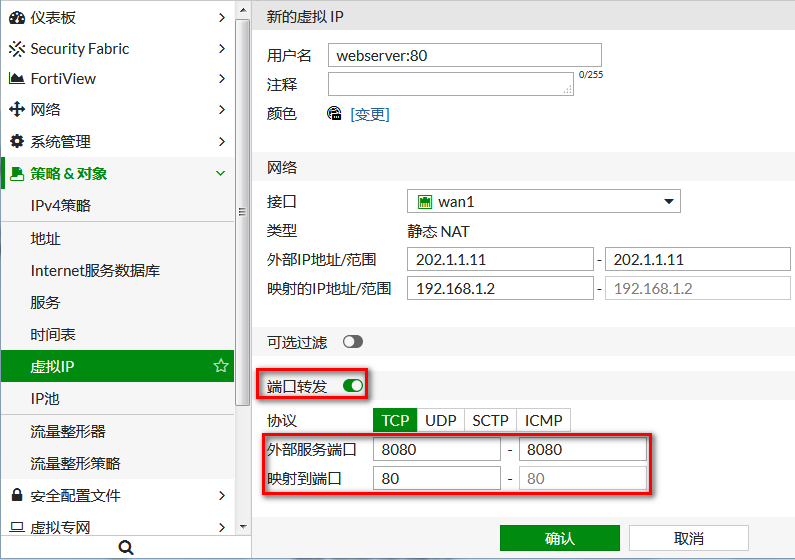

创建虚拟IP1:webserver:80,对http服务器进行映射

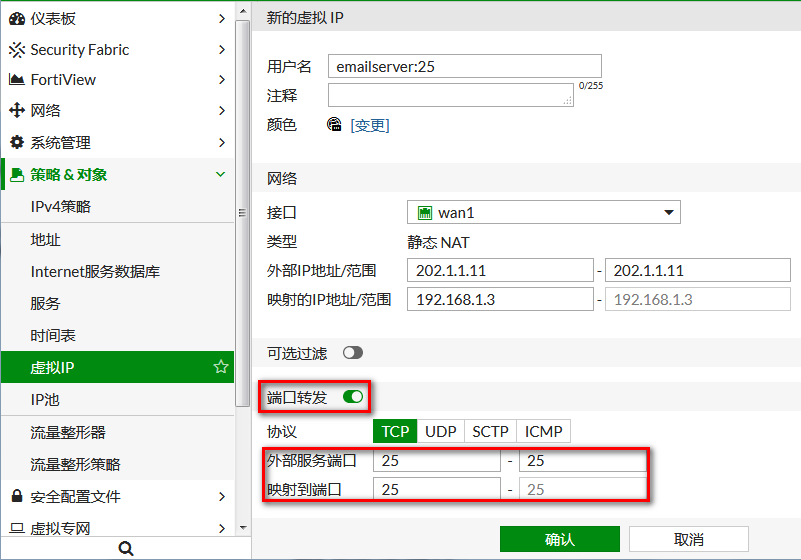

创建虚拟IP2:emailserver:25,对smtp服务器进行映射

说明:"外部的ip地址或范围"和"映射的IP地址或范围"数量是对应,一对一映射,起始框和结束框都得填写,映射ip只需要填写第一个框,后面框会根据数量对应关系自动填写。

比如202.1.1.3-202.1.1.10,内部映射起始IP是192.168.1.2,结束ip必须是192.168.1.9(自动填写),对应映射关系也是对应的,

202.1.1.3对应192.168.1.2;202.1.14对应192.168.1.3,依此类推

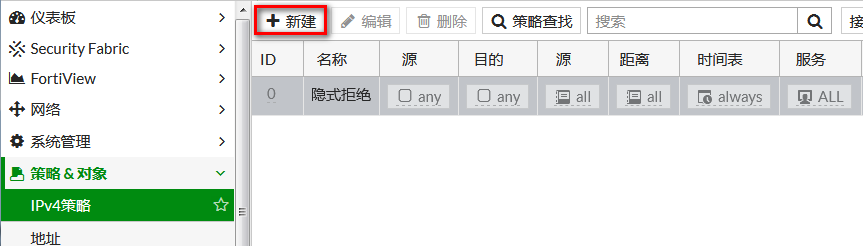

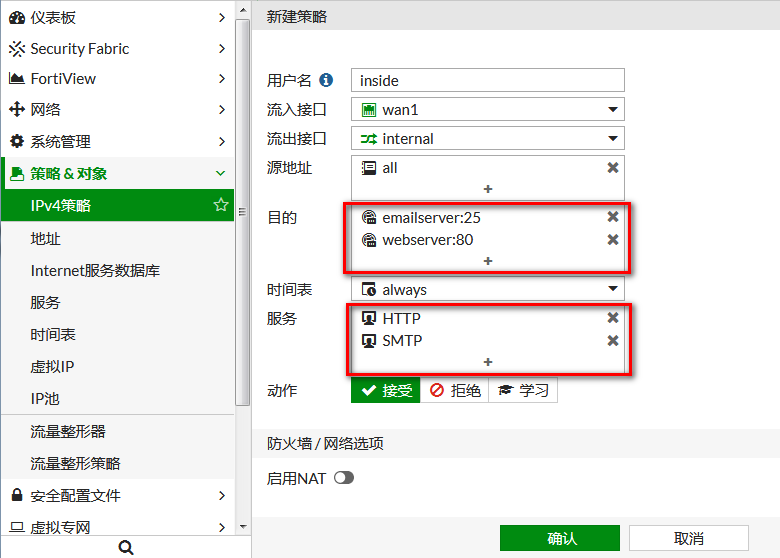

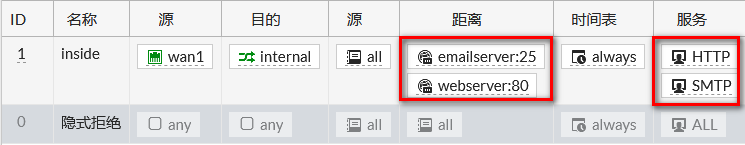

3、配置安全策略

菜单: 策略&对象--IPv4策略, 点击 "新建"

在新建窗口内,按如下的方式,添加一条策略:

点击"目的地址"下面的 "+"按钮,选择将定义好的2个虚拟IP,点击"服务"下面的 "+"按钮,添加http和smtp服务。

流入接口:wan1 // 如内网用户也需通过虚拟IP访问需将此处设置为any

源地址:all

流出接口: internal

目的地址选择: webserver:80 , smtpserver:25

服务: http,smtp

注意:如内网用户也需通过虚拟IP访问,有2种方式可实现:1. 需将原策略的【流入接口】设置为any,并在该策略上开启NAT;

2.或者添加一条【流入接口】为internal的内到内策略,并在该策略上开启NAT;

流入接口 :internal

源地址:all

流出接口: internal

目的地址选择: webserver:80 , smtpserver:25

服务: http,smtp

NAT:启用

重点说明:由于全新FortiGate数据流会先匹配DNAT(虚拟IP)后再匹配防火墙策略;所以本案例中webserver外网端口8080经过DNAT(虚拟IP)转换后变为80,所以在防火墙策略中应该放行的是HTTP服务(80端口)。

策略配置结果如下:

五、验证效果

从外部进行访问http://202.1.1.11进行测试。

进行邮件发送测试。